1. Introducción:

OpenSSH (Open Secure Shell) es un conjunto de aplicaciones que permiten realizar comunicaciones cifradas a través de una red, usando el protocolo SSH. Fue creado como una alternativa libre y abierta al programa Secure Shell, que es software propietario. El proyecto está liderado por Theo de Raadt, residente en Calgary.

2. Comandos previos:

# rpm -q openssh à Verificar la instalación del servicio OpenSSH

# yum install -y openssh à Instalar OpenSSH en modo seguro

# service sshd status à Ve el estado del servicio OpenSSH

# service sshd start à Inicia el servicio OpenSSH

# service sshd stop à Detiene el servicio OpenSSH

# service sshd restart à Reinicia el servicio OpenSSH (detiene y lo inicia)

# chkconfig --level 235 sshd on à Inicio automático de OpenSSH al iniciar

# who à Ver clientes conectados con OpenSSH

# last à Historial de conexiones en Linux

# scp à Copia un archivo o carpeta de una máquina a otra

3. Caso práctico:

El caso es el siguiente: necesitamos conectarnos desde una máquina cliente a un servidor. Para ello tendremos dos llaves (archivos): la pública irá en el servidor donde deseamos conectarnos y la privada es la que tendremos en nuestra máquina cliente.

|

| (Click en la imagen para agrandarla) |

4. Procedimientos:

----- LINUX ----- [En Cliente]

# vim /etc/sysconfig/network-scripts/ifcfg-eth0 à Asignar los siguientes parámetros de red

# vim/etc/sysconfig/network àRegistrar el nombre de PC (Hostname)

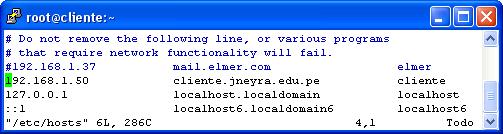

# vim /etc/hosts à Ingresar IP de usuario y nombre de PC (Hostname)

# vim /etc/resolv.conf à Cambiar los DNS

# init 6 à Reiniciar Linux para asignar cambios

----- LINUX ----- [En Servidor]

# vim /etc/sysconfig/network-scripts/ifcfg-eth0 à Asignar los siguientes parámetros de red

# vim/etc/sysconfig/network àRegistrar el nombre de PC (Hostname)

# vim /etc/hosts à Ingresar IP de usuario y nombre de PC (Hostname)

# vim /etc/resolv.conf à Cambiar los DNS

# init 6 à Reiniciar Linux para asignar cambio

----- LINUX ----- [En Cliente]

# ssh-keygen -t dsa à Generamos la clave (dar ENTER a las 3 opciones)

# cd .ssh à Ingresamos a la carpeta “ssh”

# ll à Veremos los dos archivos generados

# scp id_dsa.pub root@192.168.1.50:id_dsa.pub à Copiar la clave del cliente al servidor

----- LINUX ----- [En Servidor]

# cd .ssh à Ingresamos a la carpeta “ssh”

# touch authorized_keys2 à Creamos el archive “authorized_keys2”

# chmod 600 authorized_keys2 à Asignamos permisos de lectura y escritura

# cat ../id_dsa.pub >> authorized_keys2 à Adjuntamos las llaves del cliente

# rm --/id_dsa.pub à Eliminamos el archivo alojado en la raíz del servidor

Si queremos bloquear los accesos por contraseña, será necesario configurar el servidor. Editamos el archivo /etc/ssh/sshd_config modificando de modo que nos quede:

# vim /etc/ssh/sshd_config à Modificamos el archivo de configuración de SSH

ESC + :wq!

# service sshd restart à Reiniciamos el servicio SSH

----- LINUX ----- [En Cliente]

Configurándolo correctamente, accediendo desde el Cliente deberá acceder al Servidor directamente. Comprobar reiniciando el Linux Cliente.

# ssh 192.168.1.51 à Accediendo al Servidor

Éxito

No hay comentarios:

Publicar un comentario